Évolution

du marché de l’informatique

19 décembre 2003

La

vivacité de la concurrence entre fournisseurs contribue à expliquer la baisse

du prix des ordinateurs (voir "Évolution

de l'ordinateur"). Les progrès des systèmes d'exploitation,

applications, processeurs et mémoires sont autant d'occasions pour relancer la

concurrence, différencier les produits (tout en restant compatible avec le

standard PC) et se tailler de nouvelles niches de marché. En 1949, une étude

de marché d'IBM estimait que 9 SSEC pourraient satisfaire les besoins des États-Unis

pendant plusieurs décennies (le SSEC, construit en 1948 et rival de l'ENIAC,

fut le premier ordinateur à respecter l'architecture de von Neumann) (Voir "Perspectives

of the Founding Fathers", Proceedings of the Winter Simulation

Conference, 1992) ; on dénombre aujourd'hui plus de 200 millions d'ordinateurs et

depuis 1995 il se vend dans le monde plus de PC que de téléviseurs.

L'amélioration

des technologies alimente une baisse du prix qui induit un élargissement du

marché ; l’élargissement provoque une nouvelle baisse de prix etc. L’offre

se diversifie du « desktop » au « laptop » portable, puis au « palmtop »

qui tient dans le creux de la main et qui, muni d'une antenne, apporte toutes

les facilités du PC en réseau.

Le

micro-ordinateur a provoqué dans les années 80 une transformation radicale du

marché de l'informatique .

Au début de cette décennie, des entreprises comme IBM, DEC, Wang ou

Univac étaient organisées verticalement, chacune étant présente dans

toutes les couches (puces, ordinateurs, systèmes d'exploitation, applications,

vente et distribution). L'industrie informatique était « propriétaire »,

un système entier étant produit par un seul fournisseur :

L'avantage

de cette organisation du marché, c'est que l'offre d'un fournisseur constitue

un ensemble cohérent. L’inconvénient, c'est qu'une fois le fournisseur

choisi le client est contraint de lui rester fidèle car s'il veut prendre un

autre fournisseur il devra changer tout son système informatique d'un coup, ce

qui est pratiquement impossible. La compétition pour la première vente à un client

est donc féroce.

En

1995, la structure du marché n'est plus la même. La baisse des prix a fait

entrer l'informatique dans l'ère de la production de masse. Le client peut

faire intégrer des éléments (puce, système d'exploitation, applications)

fournis par des entreprises différentes. De nouvelles compagnies se sont créées

(Intel, Microsoft, Compaq etc.), spécialisées chacune dans une couche où elle

se trouve en concurrence avec d'autres entreprises spécialisées :

Ainsi

pendant les années 80, et sans que l'on puisse assigner de date précise au

changement, le marché s’est restructuré. IBM, entreprise phare du début des

années 80, a subi une crise profonde ; les premières places ont été

prises par les Microsoft, Intel, Compaq, Dell, Novell etc.

Prospective

Plaçons nous par

l’imagination en 2010. Les composants essentiels de l’informatique

communicante existent déjà aujourd’hui (processeurs, mémoires, réseaux) ;

le changement à cette échéance réside donc moins dans la nouveauté des

composants (dont toutefois les performances se seront accrues en raison de la

loi de Moore) que dans la transformation des interfaces et protocoles permettant

de les commander et de les faire communiquer. Cette évolution des interfaces

implique un changement des conditions d’utilisation.

|

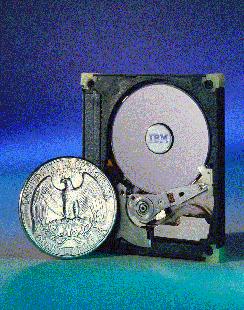

Miniaturisation :

le « Microdrive »

d’IBM

Lancé

en juin 1999, le « Microdrive » est un disque dur de 340

Moctets pesant 16 grammes. Il est destiné aux caméras vidéos, appareils

de photo et autres équipements portatifs.

|

En 2010, en raisonnant par

extrapolation tendancielle, téléphone portable et PC se seront miniaturisés

à tel point qu’ils ne seront pratiquement plus visibles ; par ailleurs, ils

auront fusionné et l’utilisateur pourra associer leurs fonctions. Les

personnes, les objets seront équipés de ressources informatiques et de

communication intégrées dans des composants minuscules.

Les thèmes principaux de

l’offre auront les noms suivants : « communicateurs personnels »,

« containers d’information », « télédiagnostic des équipements »,

etc. De nombreux « téléservices »

pourront les utiliser.

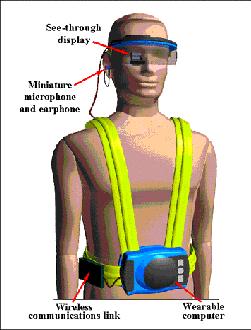

L’ordinateur « wearable »,

portable au sens où l’on dit que l’on « porte » des vêtements,

après avoir été lourd et d’aspect un peu monstrueux, est devenu discret et

pratique. Le téléphone portable se miniaturise. La fusion du téléphone et du

PC est déjà en cours. Les protocoles de communication évoluent vers la

connexion permanente à haut débit en mode paquet (WAP). Les systèmes

d’exploitation « multiordinateurs » évoluent vers des

architectures facilitant la mise en réseau des ressources de mémoire et de

puissance.

|

Le

« wearable » aujourd’hui

Les personnes disposent de

fonctions informatique et de communication incorporées à leurs vêtements,

voire à leur corps ;

chaleur et mouvements du corps fournissent l’énergie. L’écran est

incorporé aux lunettes. Processeur, mémoire et disque dur sont intégrés

dans un boîtier qui sert de palm top et de clavier. L’écoute du son

est fournie par un walkman ou par un composant inséré dans l’oreille. Les commandes sont saisies par reconnaissance vocale ou par

clavier. Les diverses parties de l’équipement communiquent par câble

ou ondes à courte portée. |

L’ensemble de l’équipement

personnel est alors connecté en permanence au Web ; il reçoit et envoie

messages écrits et vocaux en temps réel. L’utilisateur peut consulter les

ressources utiles, recevoir des alarmes, etc. : l’équipement apporte alors

une assistance à la mémoire, dans la continuité des services que rend

aujourd’hui l’agenda sur papier, mais en les enrichissant par l’accès à

des ressources encyclopédiques et des moteurs de recherche.

Les personnes qui veulent

communiquer avec l’utilisateur peuvent lui être présentées par leur

« carte de visite » comportant une photographie (enrichissement de

l’identification d’appel), et l’utilisateur a le choix entre communication

synchrone et asynchrone (messagerie vocale).

Containers d'information

Les objets eux-mêmes sont

munis de ressources informatiques communicantes, facilitant la « traçabilité »

des biens de consommation (origine, composition chimique et fraîcheur des

produits alimentaires, identification des fournisseurs ayant participé à l’élaboration

d’un produit composite, etc. ; la traçabilité des produits, notamment

alimentaires, constituera un avantage compétitif et se traduira soit par

l’acceptation de prix plus élevés, soit par l’élimination progressive des

produits non « tracés »). Des étiquettes électroniques

rayonnantes d’un coût de quelques centimes permettent de les identifier, puis

de trouver sur le Web les informations nécessaires (si toutefois les étiquettes

ne les contiennent pas déjà).

La personne équipée qui se déplace

dans un environnement d’objets communicants, reçoit les signaux émis par ces

objets et les interprète (protocole Bluetooth). Elle peut aussi recevoir les

signaux émis par les équipements des autres personnes (identifier amis et

relations dans une foule, etc.).

|

Montre

communicante

Samsung a commercialisé

cette montre à la fin de 2000. Elle comporte un téléphone cellulaire

CDMA commandé par la voix en utilisant l’analyse vocale de Conversa.

Elle pèse 37 g et mesure 7 * 6 * 2 cm. L’écran LCD mesure 4

* 2,5 cm. Le téléphone permet 90 minutes de conversation

ininterrompue. |

Maison communicante

L’appartement est truffé

d’objets communicants aux fonctions diverses. Il est équipé d’un

ordinateur central, relié au monde par des accès à haut débit (les accès

ADSL et les paraboles pour satellites en sont une préfiguration) qui organise

les fonctions informatiques, audiovisuelles et télécoms du ménage, pilote le

chauffage, l’éclairage, l’arrosage du jardin etc. selon les consignes

fournies par l’utilisateur et constitue le centre du réseau des objets

communicants.

Le terme « ordinateur »

ne désigne pas ici une machine, mais

un ensemble de fonctions résidant sur des machines diverses, y compris sur des

machines situées hors de l’appartement mais fonctionnant sous le contrôle du

ménage. L’utilisateur ne dispose plus comme aujourd’hui de plusieurs

ordinateurs (un au bureau, un au domicile, un palm top, un ordinateur portable,

et en outre un téléphone filaire et un téléphone portable) entre lesquels il

doit recopier les données : il dispose d’une ressource

informatique globale, localisée sur des serveurs entre lesquels traitements

et données se répartissent. Il accède à cette ressource par des interfaces

diverses sans que cela altère l’unité de celle-ci. Tout à la fois

informatique et téléphonique, cette ressource gère les messageries écrites

et vocales, garde mémoire des communications vocales ou des conversations, etc.

Elle est connectée en permanence au Web sur lequel elle réalise des missions

de recherche et de tri.

Dans ce scénario, rien ne dépasse

les possibilités de la technique actuelle. Ce qui est nouveau, c’est l'intégration

des applications qui permet de supprimer les ressaisies ; c’est aussi un

filtrage sélectif permettant de trier sur le Web l’utile de l’accessoire. L’utilisateur

peut être ainsi assisté ou éclairé dans toutes ses actions : la logique de

l’assisté par ordinateur se déploie dans toutes ses implications.

L’offre est commode, pratique,

une haute complexité technique étant masquée par la facilité de l’usage.

Cette évolution, d’ores et déjà

prévisible, comporte des risques :

1) risque de dépendance de

l’utilisateur envers un système qui l’assiste en permanence : un nouveau

savoir-vivre, une nouvelle hygiène, sont ici nécessaires. De même qu’il est

déconseillé de regarder la télévision sans discontinuer quel que soit

l’agrément que l’on trouve au spectacle audiovisuel, il sera déconseillé

d’utiliser en permanence l’assistance que procurent les équipements téléinformatiques.

Il faudra savoir se débrancher, n'être brancher que pendant quelques heures

par jour et savoir utiliser la communication asynchrone (déjà, aujourd'hui, il

faut savoir débrancher son téléphone mobile). Un système qui permet de

recevoir en temps réel alarmes, messages et communications, qui permet à

d’autres personnes de vous localiser, qui peut à tout moment accéder à des

ressources (images, données, textes, sons, jeux), peut être oppressant. Il

doit comporter divers niveaux de veille, de l’arrêt total à l’ouverture

totale, en passant par le blocage sélectif des communications laissant passer

certaines alarmes, ou les alarmes et certains messages, etc.

2) la part importante de

l’automatisation dans l’environnement de l’utilisateur a pour corollaire

l'obligation de contrôler les automates, car personne ne doit faire entièrement

confiance à des automatismes pour sa vie courante. La communication entre

automates, les actions qu’ils déclenchent doivent pouvoir être traçables et

contrôlables ; l’utilisateur doit disposer d’interfaces commodes pour les

paramétrer ; ces interfaces doivent être sécurisées pour éviter les fausses

manœuvres. La protection de la vie privée suppose enfin que les automates

soient protégés par des pare-feux contre toute tentative d’indiscrétion.

3) le monde dans lequel vivra

l’utilisateur est différent de celui que nous connaissons aujourd’hui : les

appareils seront plus discrets mais les fonctionnalités seront omniprésentes.

Cette évolution peut susciter des réactions de rejet comme l’ont fait en

d’autres temps le téléphone, l’ordinateur, le minitel, voire les équipements

électroménagers (machine à laver, aspirateur, etc.).

|